Admin- oder User-Account? Warum das eigentlich egal ist und wie man sich die Rechte holt, die man will

von Redaktion CSLonz Am 26.01.2023 13:27:00

Best-Practise in der IT ist das Szenario: Ein Benutzer hat einen von der IT-Abteilung verwalteten Administrator-Account. Zu diesem hat keiner Zugang außer die IT-Admins. Und dann gibt es, gerade wenn es keine Domäne gibt, noch einen Benutzer-Account. Den nennen wir in unserem Beispiel einmal user. Wie man nun als user alle Sperren umgehen kann, das zeigen wir hier.

Der Sinn des Beitrags ist keinesfalls, sich mehr Rechte zu holen, als einem zustehen. Vielmehr soll hier praktisch gezeigt werden, weshalb diese Trennung der Benutzerrechte so willkürlich ist und keinesfalls mehr Sicherheit schafft.

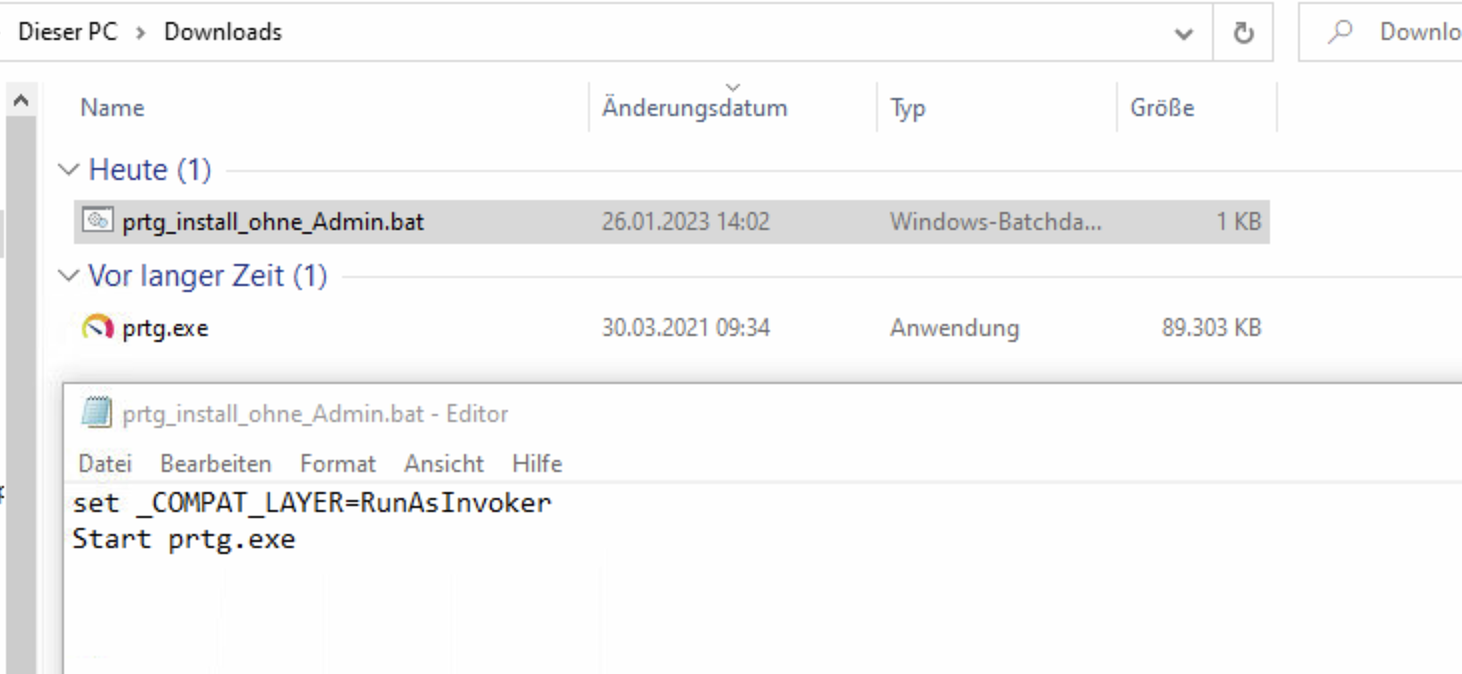

Fall 1: Der Nutzer googelt “Programm installieren ohne Adminrechte” und findet als ersten Beitrag eine Anleitung für folgendes Setting:

Mit diesem Code

set _COMPAT_LAYER=RunAsInvoker start [Installer Name]

kann der Nutzer schon 60% aller Programme installieren. Gleiches passiert mit dem Code:

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" "%1""

Es nützt also nichts. Schauen wir weiter.

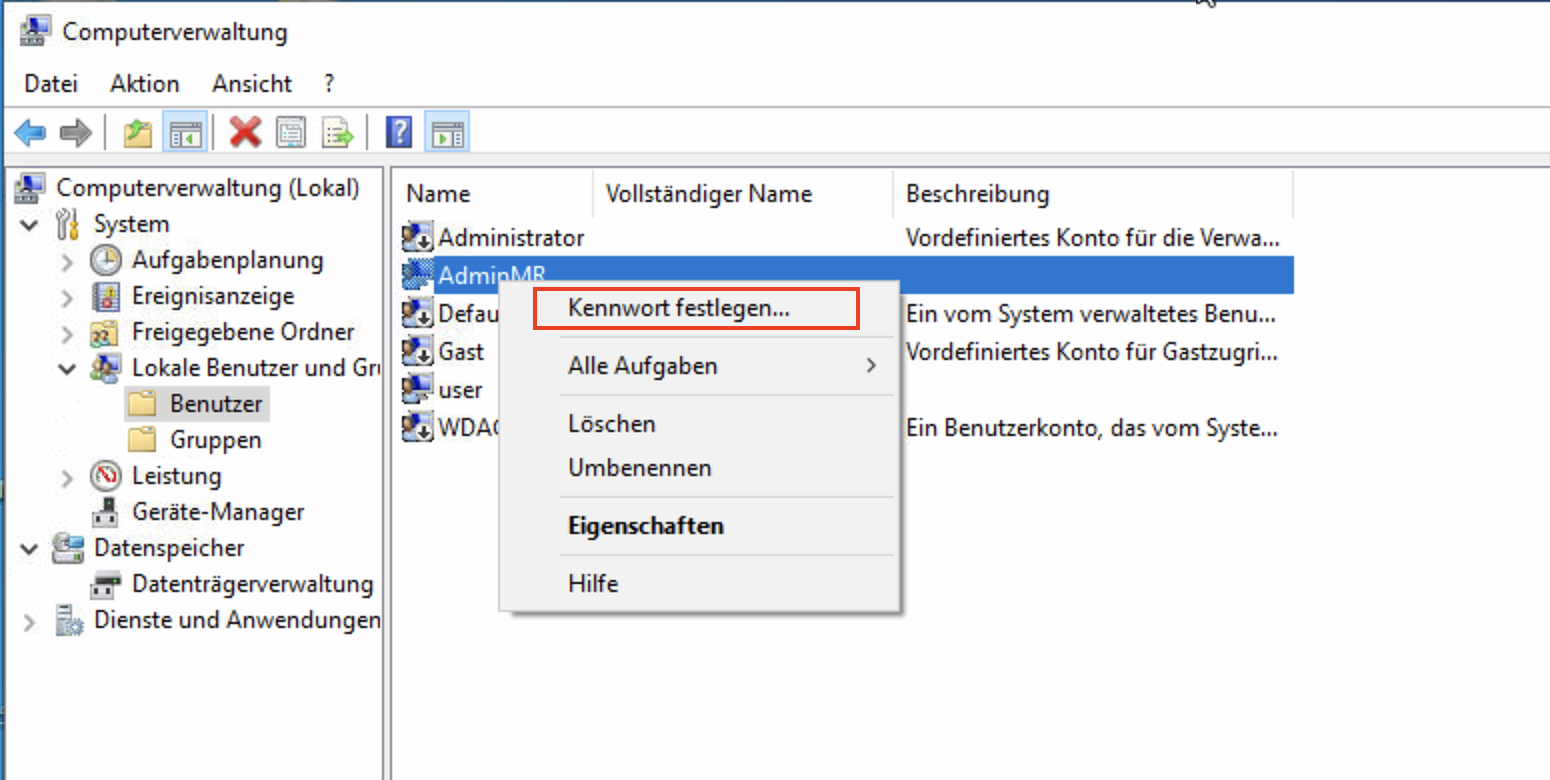

Fall 2: Ändern wir doch einfach als normaler Nutzer das Admin-Passwort. Das geht nicht als Benutzer ohne Admin-Rechte? Weit gefehlt…

Hier dann auf Kennwort festlegen, Fortzsetzen und Bestätigen. Voila.

Soweit an zwei kleinen Beispielen, was das Einsetzen von User-Accounts im Vergleich zu Admin-Accounts so schwierig macht.

Viel wichtiger ist es, die passende Software zu nutzen, die beispielsweise Powershell komplett verbietet. Ausschließlich für kleine Wartungsfenster gibt man Powershell frei, installiert das, was zu installieren ist, und schließt anschließend wieder Powershell aus. Das ist einer von vielen Sicherheitsansätzen. Payload hat keine Chance, da dieser bisweilen über Powershell oder CMD geladen wird.

Jetzt teilen

Jetzt teilen

- IT-Blog (64)

- Anleitung (36)

- Tutorial (32)

- It-security (25)

- Unternehmens-News (23)

- officesafety (20)

- updates (18)

- Akustik (9)

- DSGVO (9)

- Ransomware (9)

- how-to (9)

- patch (9)

- Ransomware-Hack (8)

- IT-Schulung (7)

- microsoft patch day (7)

- securitybreach (7)

- Installation (6)

- hack (5)

- kommunen (5)

- release (5)

- KRITIS (4)

- Suedwestfalen-IT (4)

- #cloud (3)

- EUHAEV (3)

- Hörakustik (3)

- homeoffice (3)

- EUHA2023 (2)

- Leistungen (2)

- windows11 (2)

- Drucker (1)

- EUHA2024 (1)

- EU_Richtlinie (1)

- Exchange 2016 (1)

- KI (1)

- NIS2 (1)

- Zahnarzt (1)

- Zahnarzt Zahnarztpraxis (1)

- batch (1)

- googlechrome (1)

- printer (1)

- Dezember 2025 (1)

- November 2025 (1)

- Oktober 2025 (1)

- Juli 2025 (2)

- Juni 2025 (2)

- April 2025 (1)

- März 2025 (3)

- Februar 2025 (2)

- Januar 2025 (4)

- Dezember 2024 (1)

- November 2024 (2)

- Oktober 2024 (2)

- September 2024 (1)

- Juli 2024 (1)

- Juni 2024 (1)

- Mai 2024 (5)

- April 2024 (10)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!