Mit Outlook teilen auf dem Mac – so geht’s trotzdem

von Redaktion CSLonz Am 11.03.2026 00:17:46

Wer auf dem Mac Microsoft Outlook statt Apple Mail nutzt, kennt das Problem: Ein Klick auf „Teilen“ im Finder – und Outlook sucht man vergeblich. Stattdessen taucht nur Apple Mail auf. Das ist kein Fehler deinerseits, sondern eine fehlende Funktion seitens Microsoft. In diesem Artikel …

Steffen Pfeiffer in Gambia: Wenn gutes Sehen plötzlich wieder möglich wird

von Redaktion CSLonz Am 23.12.2025 08:11:30

Manchmal landet eine Nachricht im Posteingang und man merkt sofort: Das ist mehr als „nur“ ein Reisebericht. Das ist echtes Engagement, das man nicht nebenbei macht – und das für andere einen riesigen Unterschied bedeutet.

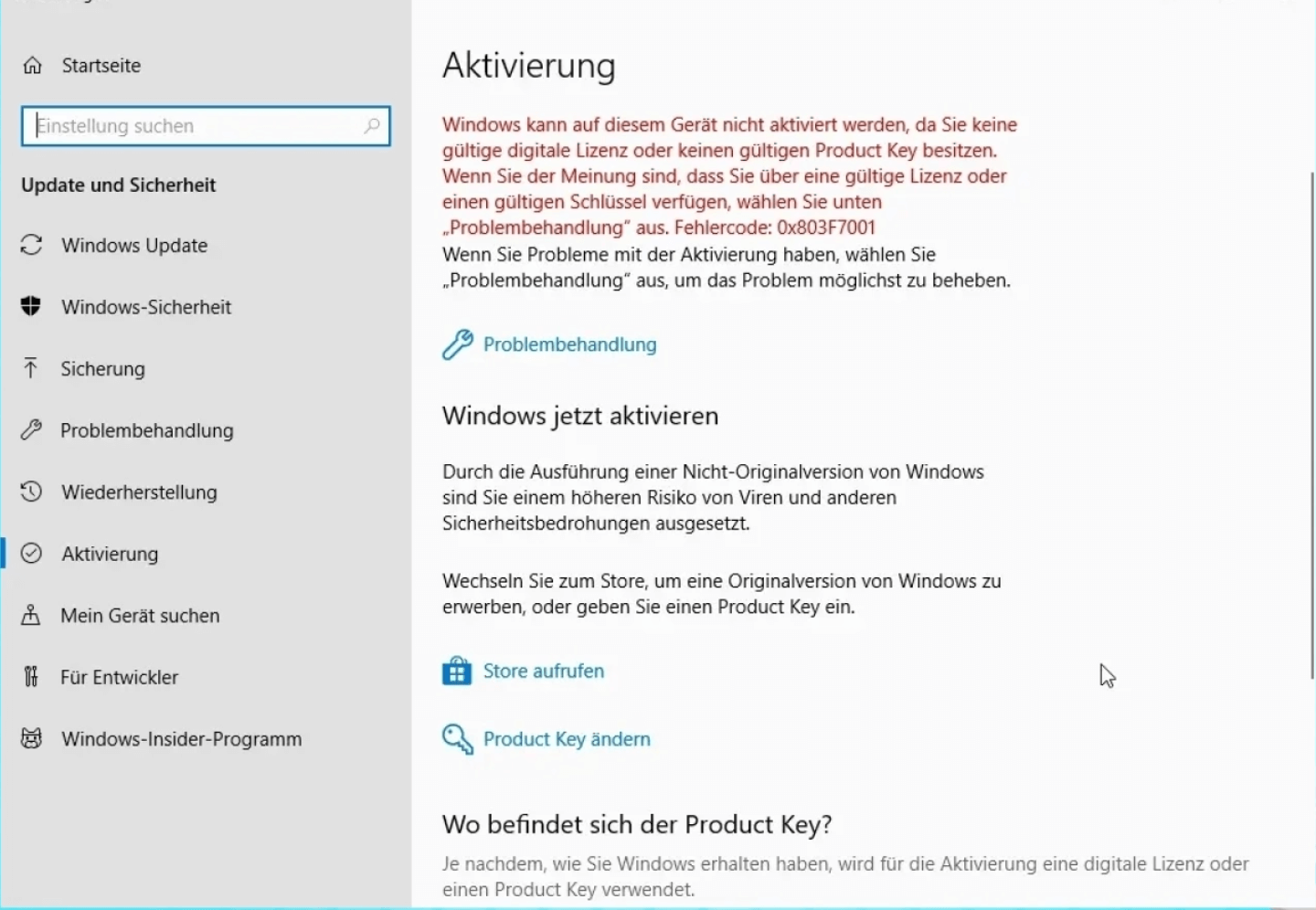

Windows 11 Home auf Pro updaten per CMD – Die schnellste Upgrade-Methode

von Redaktion CSLonz Am 09.11.2025 08:52:15

Wenn du mehrere Systeme verwaltest, automatisierte Abläufe nutzt oder einfach schnell arbeiten willst, ist das Upgrade von Windows 11 Home auf Pro per CMD die effizienteste Lösung. Du brauchst kein GUI-Menü, kein Microsoft Store und keine Neuinstallation – alles läuft direkt über eine …

Windows ist tot, es lebe Windows

von Redaktion CSLonz Am 14.10.2025 16:47:27

Als Windows 10 im Sommer 2015 erschien, war es mehr als nur ein neues Betriebssystem – es war ein Versprechen. Ein Versprechen, das Beste aus der klassischen Windows-Welt mit der Moderne zu verbinden. Nach den Experimenten mit Windows 8 und der Vertrautheit von Windows 7 brachte Windo …

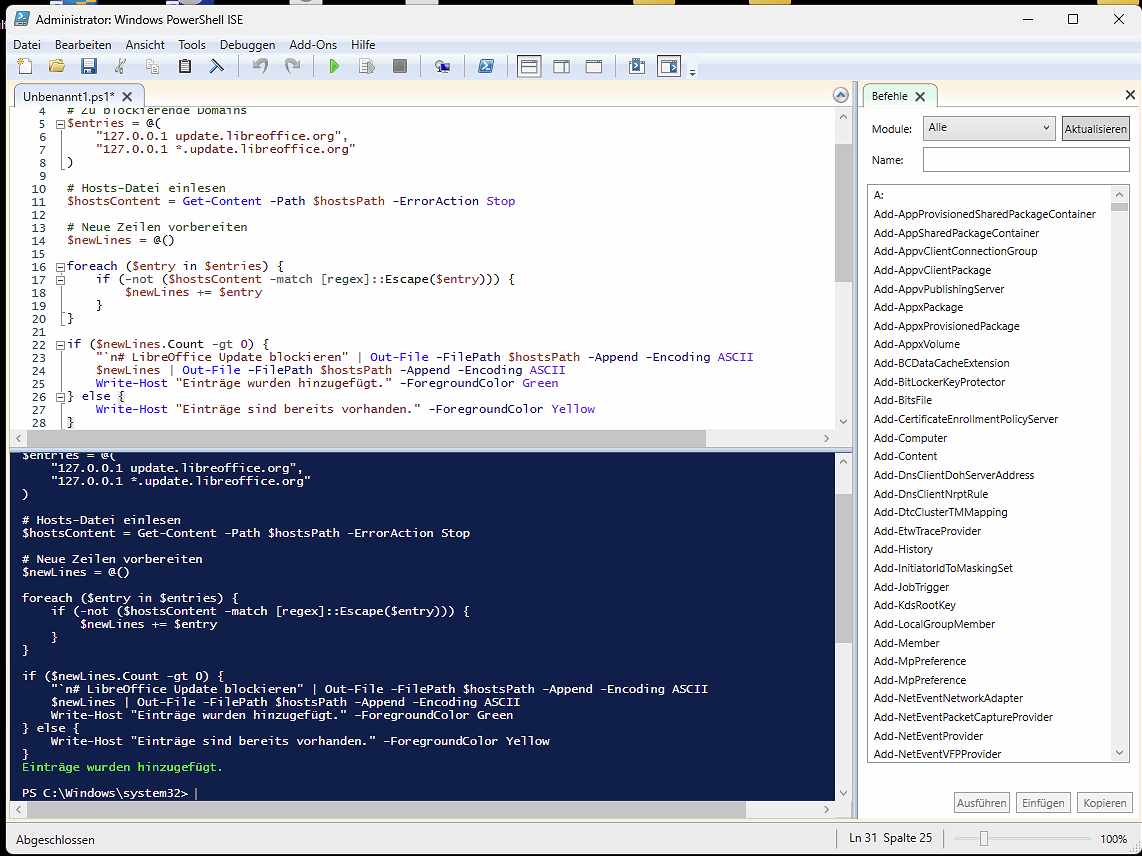

LibreOffice Autoupdate dauerhaft deaktivieren

von Redaktion CSLonz Am 16.07.2025 19:01:31

So stoppen Sie LibreOffice Autoupdates und vermeiden unerwünschte Unterbrechungen.

IT-Flatrates als sichere Investition für Unternehmen von morgen

von Redaktion CSLonz Am 09.07.2025 00:50:38

Warum IT-Flatrates der Schlüssel zur Zukunftssicherung für Unternehmen in Branchen wie Hörakustik, Optik und Medizin sind.

Starke Partnerschaft für sichere Mitglieder: IGA OPTIC und ComputerSysteme Lonz bündeln ihre Kräfte

von Redaktion CSLonz Am 17.06.2025 10:10:56

Landau / Datteln – In einer Zeit, in der Cyberkriminalität eine wachsende Bedrohung für Unternehmen darstellt, setzen IGA OPTIC und ComputerSysteme Lonz neue Maßstäbe in puncto IT-Sicherheit und Unternehmensschutz. Die strategische Partnerschaft der beiden starken Akteure sorgt für ei …

Google Chrome per PowerShell installieren – ganz einfach per Skript!

von Redaktion CSLonz Am 15.06.2025 13:11:21

Wenn du öfter neue Rechner einrichtest oder einfach nur schnell und unkompliziert Google Chrome installieren willst, ohne dich durch die offizielle Website zu klicken – dann ist PowerShell dein Freund.

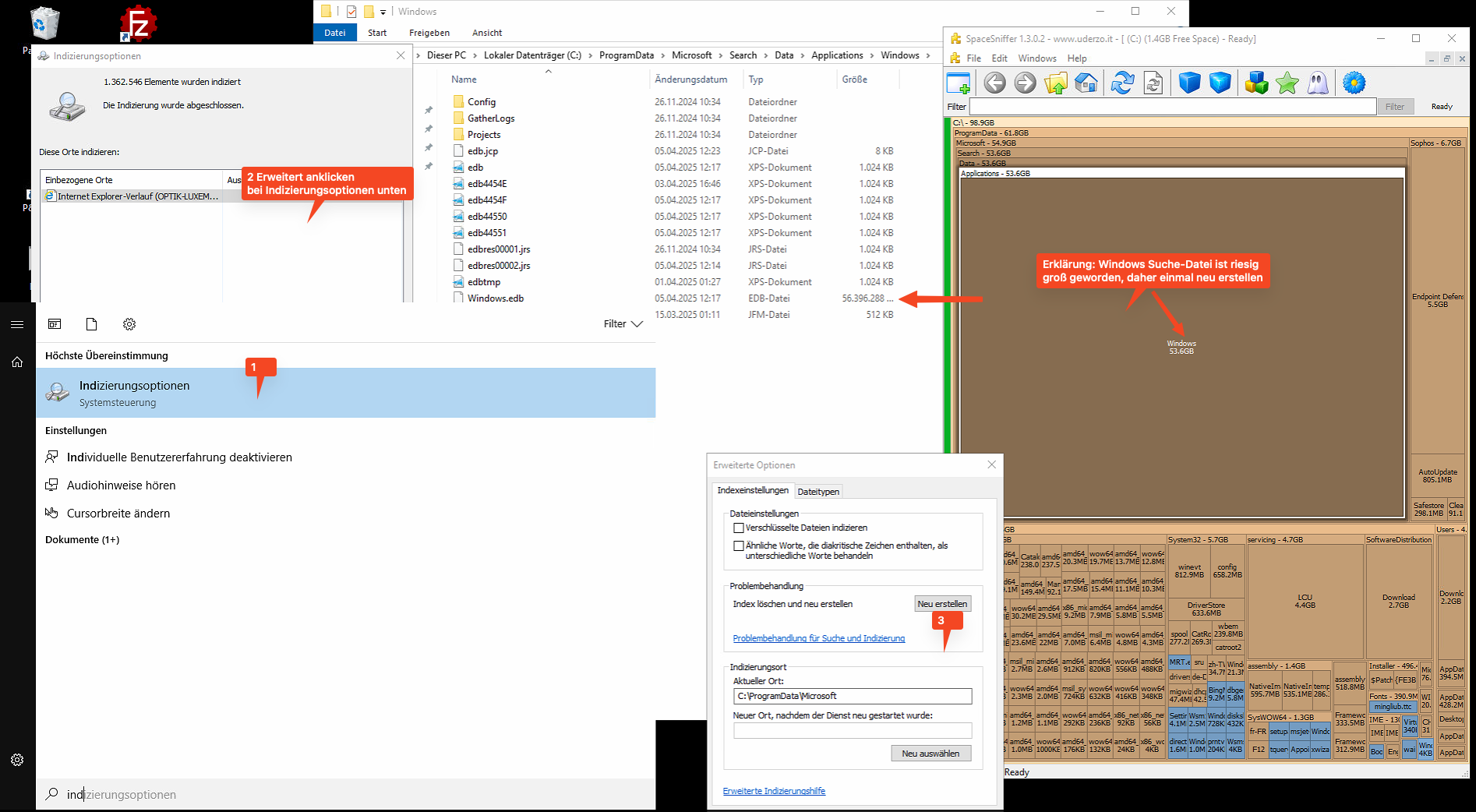

Windows.edb (Windows Suche) macht Laufwerk C: voll

von Redaktion CSLonz Am 05.04.2025 12:44:41

Die Windows Suche hat ab und an die Fehlfunktion, immer größer zu werden. Anbei sowohl Klick- als auch Script-Lösung für das Problem. Windows-Taste drücken, Indizierungsoptionen öffnen unten auf erweitert klicken unter Problembehandlung auf "Neu erstellen" klicken. Alternativ ginge au …

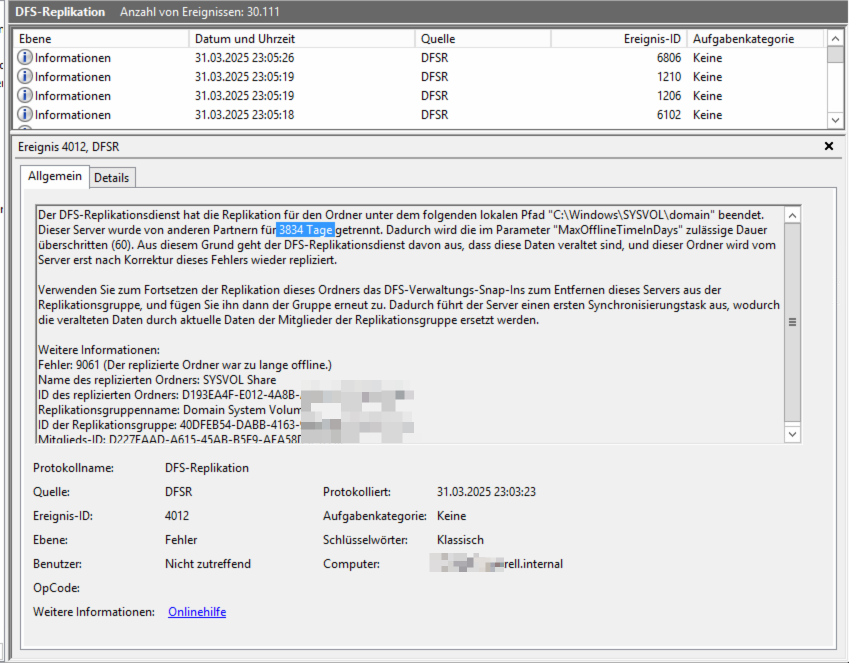

Eine Domäne, 2 DCs und kein Sysvol oder Netlogon verfügbar

von Redaktion CSLonz Am 31.03.2025 23:50:02

Dies ist mal wieder eine Geschichte aus dem Nähkästchen eines ITlers, der dachte, er hat schon fast alles gesehen. Es sollte mal wieder anders kommen.

Nervige Warnung beim Öffnen eines Dokuments aus einer E-Mail

von Redaktion CSLonz Am 10.03.2025 20:23:43

Microsoft sorgt derzeit erneut für Frustration bei den Nutzern durch eine besonders lästige Meldung in Outlook, die beim Versuch, PDF-Dateien zu öffnen, erscheint. Diese Meldung fordert den Benutzer auf, den Dateityp vor dem Öffnen immer zu bestätigen. Leider ist der Button "Vor dem Ö …

Chaos auf dem PC? Diese CMD-Skripte bringen Ordnung in deine Dateien!

von Redaktion CSLonz Am 01.03.2025 17:40:55

Kennst du das auch? Dein Desktop und deine Ordner sind voller unsortierter Dateien, doppelte Dokumente nehmen unnötig Platz weg, und du findest nichts mehr, wenn du es brauchst? Keine Sorge, mit ein paar einfachen CMD-Skripten kannst du schnell wieder Ordnung schaffen!

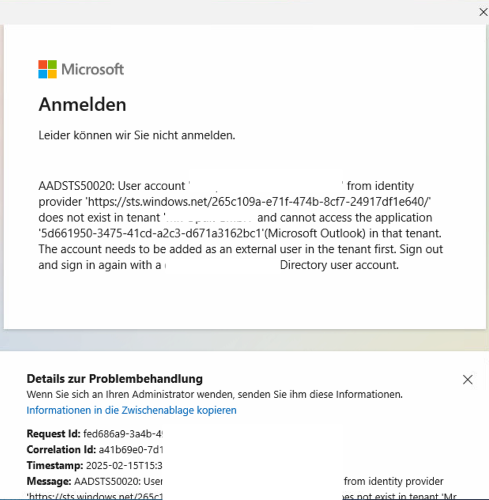

Fehler AADSTS50020 - Nach O365 Tenanttausch kein Login mehr möglich

von Redaktion CSLonz Am 16.02.2025 15:20:35

Wir hatten mal wieder den seltenen Fall, dass ein Kunde aus einem bestehenden Microsoft 365-Tenant in einen neu angelegten Tenant migriert werden musste.

Cybersicherheit: Die steigenden Kosten von Datenschutzverletzungen und ihre Auswirkungen auf KMU

von Redaktion CSLonz Am 06.02.2025 12:49:36

Die Bedrohung durch Cyberangriffe nimmt stetig zu und verursacht weltweit massive wirtschaftliche Schäden. Besonders kleine und mittlere Unternehmen (KMU) sind oft das Ziel von Cyberkriminellen, da sie im Vergleich zu Großkonzernen meist weniger in IT-Sicherheit investieren. Die Folge …

Homomorphe Verschlüsselung für sichere Berechnungen auf medizinischen Daten: Paradigmenwechsel in der Gesundheits-IT

von Admin Am 29.01.2025 11:58:17

Aus der Vortragsreihe von Emanuel Lonz "Was, wenn Hacker hacken – aber keiner gehackt wird ? - IT-Sicherheit in der Medizin" Kliniken München/Berlin, 2024/2025

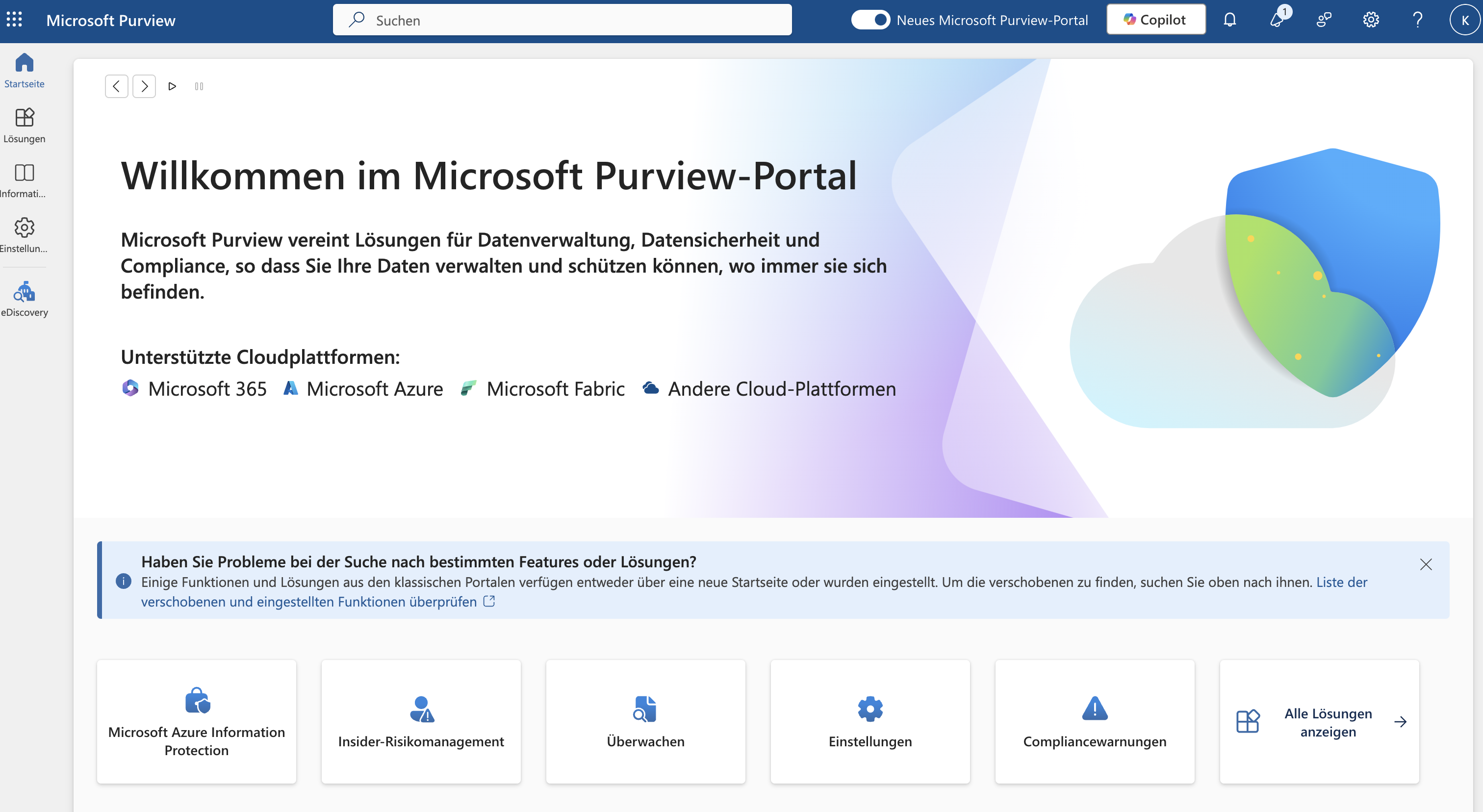

Microsoft 365: Gelöschte Daten mit eDiscovery wiederfinden - eine Anleitung

von Redaktion CSLonz Am 29.01.2025 10:58:01

Diese Anleitung versteht sich als generelle Anleitung für eDiscovery. Wir stellen damit einen Kalender wieder her, das kann aber auch alles andere sein, gelöschte Dokumente, Sharepoint-Seiten, OneDrive-Dateien, E-Mails usw.

Elektronische Patientenakte (ePA): Technische Herausforderungen und Sicherheitsbedenken

von Redaktion CSLonz Am 13.01.2025 10:20:21

Die elektronische Patientenakte (ePA) wird als ein Fortschritt im deutschen Gesundheitswesen beworben. Ziel ist es, die Speicherung und den Austausch medizinischer Daten zu digitalisieren und effizienter zu gestalten. Doch gerade bei einem solch sensiblen Thema wie Gesundheitsdaten si …

Outlook (classic) öffnet Links nicht mehr in Chrome

von Redaktion CSLonz Am 08.01.2025 11:52:36

Ein Problem dieser Tage, was ziemlich nervt ist der Fehler, dass in Outlook keine Links mehr im Chrome geöffnet werden können, wenn Chrome geschlossen ist. Das Problem kann mit den folgenden Schritten behoben werden.

Windows-Admin Passwort vergessen? So setzt du es zurück

von Redaktion CSLonz Am 03.12.2024 18:11:08

Hast du dein Passwort für Windows 10 vergessen? Kein Problem – du kannst es zurücksetzen! Dafür brauchst du eine Setup-DVD von Windows 7, 8 oder 10. Keine Sorge, die Versionen müssen nicht identisch sein und die CD muss auch nicht original sein. Wichtig ist nur, dass es ein vollwertig …

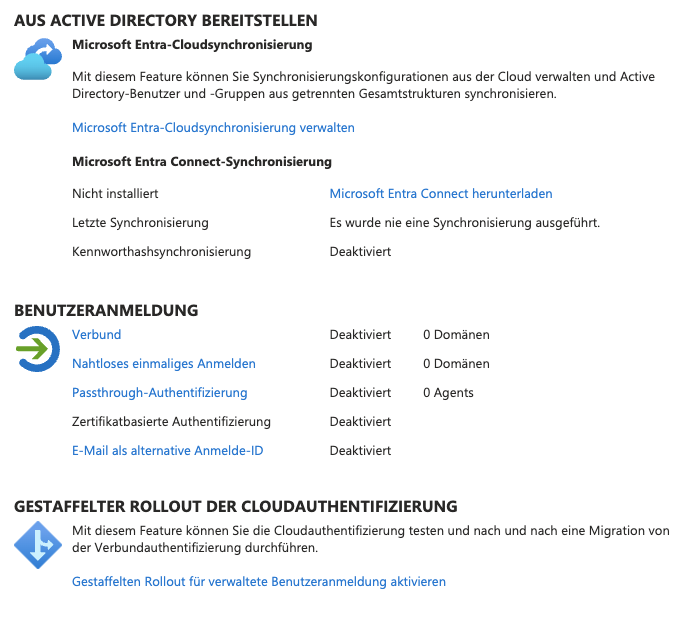

Active Directory Connect (AD Connect) in der Cloud deaktivieren

von Redaktion CSLonz Am 20.11.2024 08:49:47

Viele Administratoren haben in der Vergangenheit lokale ADs laufen gehabt und sich dazu entschieden, diese ADs nun in einer Hybrid-Umgebung laufen zu lassen oder sie durch eine Einmalsynchronisation in die Cloud zu bewegen. Doch was muss man eigentlich tun, um dieses Thema auf beiden …

Zunahme der Cyberkriminalität in Deutschland – Ein besorgniserregender Lagebericht des BSI 2024

von Redaktion CSLonz Am 13.11.2024 11:52:07

Im aktuellen Lagebericht zur IT-Sicherheit 2024 beschreibt das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine sich kontinuierlich verschärfende Bedrohungslage. Besonders besorgniserregend ist die rapide Zunahme neuer Schadsoftware-Varianten, Sicherheitslücken, sowie di …

68. EUHA 2024/ Messe Hannover - wir sind dabei!

von Redaktion CSLonz Am 17.10.2024 11:46:29

Genau ein Jahr nach unserer erstmaligen Teilnahme am 67. Internationalen Hörakustikerkongress in Nürnberg sind wir für euch in diesem Herbst den weiten Weg nach Hannover gereist und mit einem größeren Stand, mehr Artikeln und der neuesten Ausgabe unserer Jahreszeitschrift IT-Sicherhei …

Microsoft Patchday Oktober 2024: Kritische Schwachstellen und Zero-Day-Exploits behoben, die ausgenutzt werden

von Redaktion CSLonz Am 09.10.2024 08:34:12

Zusätzlich zu den allgemeinen Sicherheitskorrekturen haben die Oktober-Updates von Microsoft besonders schwerwiegende Schwachstellen behoben, die bereits aktiv ausgenutzt wurden. Zwei der fünf Zero-Day-Schwachstellen stehen im Fokus:

Darlehensverträge von Check24 und Verivox im Netz einsehbar

von Redaktion CSLonz Am 18.09.2024 08:21:08

Der Chaos Computer Club hat kürzlich sensible Darlehensverträge von Check24 und Verivox im Internet entdeckt, was Fragen zur Datensicherheit und zum Schutz persönlicher Informationen aufwirft.

Warum unsere Kunden ihre PCs 24/7 laufen lassen

von Redaktion CSLonz Am 06.07.2024 08:16:15

Wir haben seit mehr als 15 Jahren 24/7 IT-Sicherheit für unsere Kunden und damit die Qualität des Supports um ein Vielfaches steigern können. Hier drei der wichtigsten Gründe, weshalb unsere Kunden ihre PCs immer eingeschaltet lassen.

ComputerSysteme Lonz ist neuer IT-Partner für HÖREX - Ihre Hörexperten

von Redaktion CSLonz Am 26.06.2024 20:50:42

Seit Juni 2024 unterstützt ComputerSysteme Lonz die rund 500 Mitgliedsfirmen der HÖREX Hör-Akustik eG im Bereich IT-Sicherheit und Support. Die Zusammenarbeit mit der Genossenschaft zielt darauf ab, die IT-Infrastruktur der Mitgliedsfachbetriebe zu optimieren und somit deren Kundendat …

Ein starkes BündNIS: EU-Richtlinie NIS2 kommt!

von Redaktion CSLonz Am 31.05.2024 08:07:00

Acht Jahre nach Einführung der NIS-Richtlinie zur Netz-und Informationssicherheit ist klar: es muss nachgebessert und mehrere Gänge hochgeschaltet werden. Denn während die Digitalisierung auch in traditionell papierversessenen Mitgliedsstaaten wie Deutschland dankenswerterweise zunimm …

Ransomware auf dem Vormarsch

von Redaktion CSLonz Am 28.05.2024 08:06:30

Ransomware-Angriffe sind in den letzten Jahren zu einer der größten Bedrohungen für Unternehmen und öffentliche Einrichtungen geworden. Besonders alarmierend ist die steigende Anzahl von Angriffen auf deutsche Unternehmen und Kommunen. In diesem Artikel beleuchten wir die neuesten Erk …

Pflaster drauf- und weiter gehts? Der Microsoft Patchday im Mai

von Redaktion CSLonz Am 22.05.2024 21:12:54

In einiger Regelmäßigkeit berichten wir in unserem Blog über den monatlichen Patchday von Microsoft; den Zeitpunkt des Monats also, zu dem Microsoft einige der in der Zwischenzeit bekannt gewordenen Sicherheitslücken schließt und seine Software nachbessert oder verbessert. Was neu ist …

AI, AI, Käpt´n! Wie wir in Zeiten künstlicher Intelligenz die Kontrolle behalten.

von Redaktion CSLonz Am 06.05.2024 16:47:08

Den allermeisten Lesern ist der Vormarsch Künstlicher Intelligenz (KI oder engl. AI) nicht verborgen geblieben. Und auch wenn es für den Einzelnen vielleicht bislang vermeintlich noch keine oder nur wenige Berührungspunkte gibt, so hat diese Entwicklung doch bereits ganz reale Auswirk …