Sicherheitslücke in Exchange bedroht 250.000 Server

von Redaktion CSLonz Am 13.10.2020 00:10:55

Microsoft Exchange Server sind die Kommunikationsplatform Nummer 1 in Unternehmen auf der ganzen Welt. Hier sammeln sich alle E-Mails aber auch Dateianhänge mit den wichtigsten Daten eines Unternehmens. Die Lücke mit dem Namen CVE-2020-0688 ist mittlerweile weit verbreitet und hat es exakt auf diese Server abgesehen.

Bereits im Februar 2020 wurde ein entsprechender Patch von Microsoft freigegeben, mit dem die Sicherheitslücke geschlossen werden kann. Und trotzdem waren am 5.10.2020 noch rund 250.000 Systeme im Internet frei zugänglich und verwundbar.

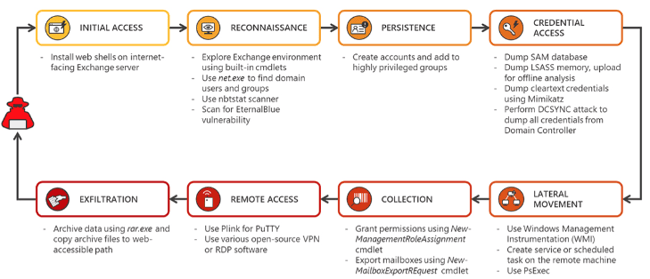

Die Angriffskette

Im April verzeichnete Microsoft eine besonders große Menge an Hacking-Kampagnen gegen Microsoft Exchange Server. Alle zielten darauf ab, die oben beschriebene Sicherheitslücke auszunutzen. Sehr oft wohl mit großem Erfolg.

Der Angriff folgt dem bekannten Muster der Installation sogenannter Webshells (Fernsteuerungen für Server). Ab diesem Zeitpunkt konnten sie sich unerkannt durch die Server graben, Domaincontroller ausspionieren und verdeckt nach Sicherheitslücken EternalBlue ausschau halten.

Anschließend manifestierten Sie den Zugriff durch die Erstellung eines eigenen Accounts und begannen damit, Zugangsdaten anderer Nutzer auszuspionieren. Hier angekommen war der Weg zu sogenannten Lateral Movement (laterale Verbreitung von Schadsoftware in Netzen) nicht mehr weit. Postfächer wurden exportiert, Remoteaccess auf die Server eingerichtet und die Daten auf fremde Server hochgeladen.

Der Schaden beläuft sich auf mehrere Millionen Euro – dabei war das Patch seit Februar frei zugänglich und hätte mit einem Klick und einem Neustart installiert werden können.

Tips zur Vermeidung

- Patchen, patchen, patchen – die einfachste und wirkungsvollste Hilfe gegen solche Gefahren sind Updates

- Überprüfen Sie regelmäßig Ihre Server auf Fehlkonfigurationen und Probleme

- Überprüfen Sie alle Sicherheitsgruppen mit hohen Privilegien bzw. lassen sie diese bestenfalls überwachen und protokollieren, sodass Änderungen direkt sichtbar werden

- Achten Sie auf entsprechende Hygiene der Anmeldeinformationen, für Administratoren ist 2-Faktor-Authentifizierung Pflicht

- PsExec und WMI blockieren

Jetzt teilen

Jetzt teilen

- IT-Blog (64)

- Anleitung (36)

- Tutorial (32)

- It-security (25)

- Unternehmens-News (23)

- officesafety (20)

- updates (18)

- Akustik (9)

- DSGVO (9)

- Ransomware (9)

- how-to (9)

- patch (9)

- Ransomware-Hack (8)

- IT-Schulung (7)

- microsoft patch day (7)

- securitybreach (7)

- Installation (6)

- hack (5)

- kommunen (5)

- release (5)

- KRITIS (4)

- Suedwestfalen-IT (4)

- #cloud (3)

- EUHAEV (3)

- Hörakustik (3)

- homeoffice (3)

- EUHA2023 (2)

- Leistungen (2)

- windows11 (2)

- Drucker (1)

- EUHA2024 (1)

- EU_Richtlinie (1)

- Exchange 2016 (1)

- KI (1)

- NIS2 (1)

- Zahnarzt (1)

- Zahnarzt Zahnarztpraxis (1)

- batch (1)

- googlechrome (1)

- printer (1)

- Dezember 2025 (1)

- November 2025 (1)

- Oktober 2025 (1)

- Juli 2025 (2)

- Juni 2025 (2)

- April 2025 (1)

- März 2025 (3)

- Februar 2025 (2)

- Januar 2025 (4)

- Dezember 2024 (1)

- November 2024 (2)

- Oktober 2024 (2)

- September 2024 (1)

- Juli 2024 (1)

- Juni 2024 (1)

- Mai 2024 (5)

- April 2024 (10)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!