Und der Mensch heißt Mensch -

von Redaktion CSLonz Am 19.12.2023 23:09:43

Weil er vergisst, weil er verdrängt/ Und weil er schwärmt und glaubt/

Sich anlehnt und vertraut [...] kurzum:

Wir Menschen sind erlebende, fühlende Wesen. Wir unterscheiden uns in unserer Geschichte und der Summe unserer Erfahrungen, weshalb kein Mensch dem anderen vollkommen gleicht. Das macht uns Menschen einzigartig, jedoch gleichsam schwer berechenbar und leicht manipulierbar.

Weshalb das für Unternehmen wie auch Privatpersonen bedeutet, dass sie aufgrund ihrer zutiefst menschlichen Eigenschaften besonders leicht Opfer von Social-Engineering-Angriffen werden - und wie sie sich davor schützen können - beleuchten wir in diesem neuen Blogbeitrag.

Bildquelle: Shutterstock

Bildquelle: Shutterstock

Was ist Social Engineering?

Die Politikwissenschaft versteht unter Social Engineering die Steuerung oder Beeinflussung der Gesellschaft. Hierbei kommen insbesondere Kommunikationsstrategien zum Einsatz, die diese Gesellschaft einem bestimmten Ziel oder Ideal näher bringen sollen; in ihrer extremsten Ausprägung ließe sich etwa die Propagandamaschinerie des Dritten Reiches als riesenhaftes Social-Engineering-Projekt begreifen, dessen Ziel die Schaffung einer sogenannten "Volksgemeinschaft" gewesen ist. Freilich ist dieser allumfassende Ansatz in unseren heutigen liberalen Demokratien nicht mehr präsent und stattdessen vielerorts durch subtileres "Nudging" ersetzt worden.

Nudging ist eine Form paternalistischer Bevormundung und versucht, unterschwellig auf Entscheidungsfindungsprozesse Einfluss zu nehmen. Hierbei wird suggeriert, dass das Individuum aus sämtlichen Optionen frei wählen könne; während jedoch die sozial erwünschte Entscheidung als attraktiver dargestellt wird, leichter erreichbar ist oder mit anderen positiven Effekten einhergeht.

Ein gutes Beispiel hierfür ist die Widerspruchslösung bei der Ausstellung von Organspendeausweisen: es wird automatisch angenommen, dass Jedermann Organspender sein möchte- es sei denn, die Person widerspricht dieser Annahme ausdrücklich (was natürlich aufwändiger und womöglich stigmatisierend ist).

Bildquelle: https://www.organspende-info.de/organspendeausweis-download-und-bestellen/

Bildquelle: https://www.organspende-info.de/organspendeausweis-download-und-bestellen/

Ein besonders augenfälliges Beispiel für Nudging sind beispielsweise auch die sogenannten "Schockbilder" auf Zigarettenpackungen: sie sollen negative Assoziationen mit einem gesellschaftlich unerwünschten Verhalten verbinden.

Bildquelle: https://www.krone.at/505337#fb-10555-df2b71f6

Bildquelle: https://www.krone.at/505337#fb-10555-df2b71f6

Diese Techniken basieren auf bestimmten Annahmen über menschliche Eigenschaften, wie zum Beispiel Furcht, Neugier oder Scham- und machen sich diese zunutze.

Welche Gefahrenpotenziale ergeben sich hieraus für die IT-Sicherheit?

Social Engineers missbrauchen besagte menschliche Schwächen, um möglicherweise raffinierte Sicherheitssysteme zu umgehen und diese nicht einmal technisch hacken zu müssen.

So sammeln sie beispielsweise persönliche Informationen über Mitarbeiter, finden heraus wo diese wohnen, wie ihr familiäres Umfeld zusammengesetzt ist oder wie die Onlineshoppinggewohnheiten der Person aussehen. Diese Informationen nutzen sie nunmehr, um psychologische Hebel anzusetzen und die Herausgabe vertraulicher Informationen zu erlangen.

Das vielleicht perfideste und landläufig bekannteste Beispiel hierfür, ist der sogenannte "Enkeltrick". Gerade im Nachgang von Datenlecks, bei denen beispielsweise E-Mail-Adressen ungewollt veröffentlicht worden sind, kommt es zu maßgeschneiderten Angriffen, dem Phishing.

Was ist Phishing?

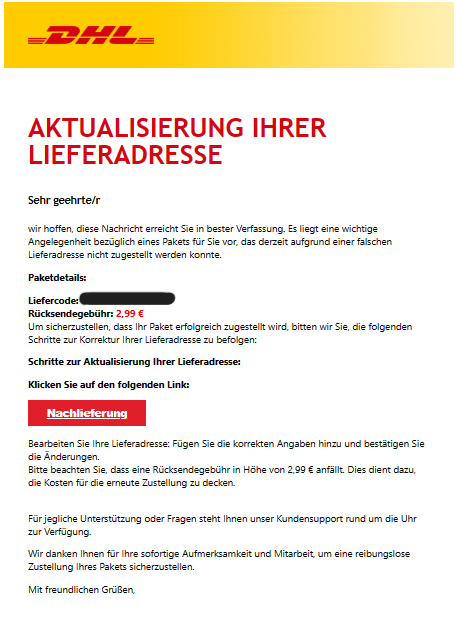

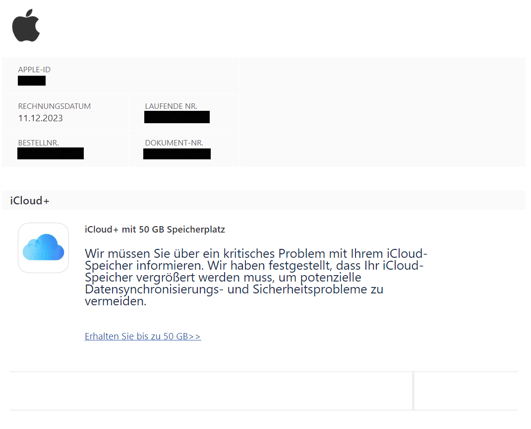

Phishing ist eine spezifische Form des Social Engineering, bei der Täter versuchen, über gefälschte E-Mails, Nachrichten oder Websites vertrauliche Informationen wie Passwörter, Kreditkartendaten oder andere sensible Daten zu erlangen. Phishing-Angriffe sind oft durch die Verwendung von Täuschung gekennzeichnet, indem sie das Erscheinungsbild legitimer Anfragen nachahmen. Eine typische Phishing-E-Mail kann beispielsweise vorgeben, von einer bekannten Bank oder einem Dienstleister zu kommen und den Empfänger auffordern, auf einen Link zu klicken, der zu einer gefälschten, aber authentisch aussehenden Website führt. Dort wird er dann aufgefordert, persönliche Informationen einzugeben. Solche Angriffe nutzen häufig das Gefühl der Dringlichkeit oder Angst, um schnelle Reaktionen zu provozieren, wie z.B. die Behauptung, dass ein Konto bald gesperrt wird oder verdächtige Aktivitäten festgestellt wurden.

Ein technischer Schutzschild kann also noch so gut konstruiert sein, wenn die Menschen, die er schützen soll, die Tür selbst öffnen: Willkommen in Troja!

: Bildquelle:https://www.verbraucherzentrale.de/wissen/digitale-welt/phishingradar/phishingradar-aktuelle-warnungen-6059

: Bildquelle:https://www.verbraucherzentrale.de/wissen/digitale-welt/phishingradar/phishingradar-aktuelle-warnungen-6059

Die hier abgebildeten Beispiele zeigen, wie täuschend echt Phishing-Mails aussehen können. Und häufig erwecken sogar die Absenderadressen einen authentischen Eindruck.

Beispielsweise: kundenservice@beispielbank-online.com statt der offiziellen Adresse kundenservice@beispielbank.com)

Bildquelle: Shutterstock

Bildquelle: Shutterstock

Was geschieht, wenn ich einen Phishing-Link anklicke?

Es wird ein Link bereitgestellt, auf den Sie klicken sollen, um Ihre Identität zu bestätigen oder Ihr Konto zu aktualisieren. Der Text könnte lauten: "Klicken Sie hier, um Ihr Konto zu verifizieren." Und dann?

- Wenn Sie auf den Link klicken, landen Sie auf einer Webseite, die der echten Webseite Ihrer Bank zum Verwechseln ähnlich sieht.

- Auf dieser Seite werden Sie aufgefordert, Ihre Anmeldeinformationen einzugeben, wie Benutzername und Passwort, und möglicherweise weitere persönliche Daten oder Sicherheitsfragen zu beantworten.

Folgen:

- Sobald Sie diese Informationen eingegeben haben, hat der Angreifer Zugriff auf Ihr Bankkonto und kann dieses für betrügerische Zwecke nutzen, beispielsweise um Geld abzuheben oder andere kriminelle Aktivitäten durchzuführen.

Wie kann ich mich vor einem solchen Angriff schützen?

- Überprüfen Sie immer die Absenderadresse in verdächtigen E-Mails.

- Klicken Sie niemals auf Links in E-Mails, die nach persönlichen Informationen fragen. Stattdessen öffnen Sie Ihren Browser und geben Sie die Adresse Ihrer Bank manuell ein.

- Kontaktieren Sie bei Verdacht Ihre Bank über einen sicheren und bekannten Kommunikationsweg.

- Besuchen Sie gerne diese vom Bundesamt für Verfassungsschutz bereitgestellte Website und laden Sie das Infoblatt herunter. Es enthält viele wertvolle Informationen zum Schutz vor Social Engineering.

Bildquelle: Shutterstock

Bildquelle: Shutterstock

Und inwieweit ist dies ein typisch menschliches Problem?

Was können Computer besser?

Maschinen, insbesondere solche, die mit fortschrittlichen Technologien wie künstlicher Intelligenz (KI) und maschinellem Lernen ausgestattet sind, haben bestimmte Vorteile gegenüber Menschen bei der Erkennung und Prävention von Phishing-Angriffen. Hier sind einige Schlüsselaspekte, in denen Maschinen überlegen sein können:

Geschwindigkeit und Skalierung: Maschinen können riesige Mengen an Daten in kürzester Zeit analysieren. Sie können Millionen von E-Mails fast in Echtzeit überprüfen, während dies für Menschen unmöglich wäre.

Mustererkennung: KI-Systeme können komplexe Muster in Daten erkennen, die Menschen möglicherweise übersehen. Sie können aus früheren Phishing-Angriffen lernen und ähnliche Versuche in Zukunft schneller identifizieren.

Konsistenz: Maschinen ermüden nicht und ihre Leistung bleibt konstant, während Menschen anfällig für Ermüdung und Ablenkung sind, was zu Inkonsistenzen bei der Erkennung von Bedrohungen führen kann.

Aktualisierung und Anpassung: KI-basierte Systeme können kontinuierlich aus neuen Daten lernen und ihre Algorithmen anpassen, um mit den sich ständig ändernden Taktiken der Phisher Schritt zu halten.

Unvoreingenommenheit: Maschinen sind nicht anfällig für psychologische Tricks oder soziale Manipulation, die oft in Phishing-Angriffen verwendet werden. Sie basieren ihre Entscheidungen ausschließlich auf Daten und definierten Parametern.

Integration großer Datenquellen: KI-Systeme können Informationen aus einer Vielzahl von Quellen integrieren und analysieren, was zu einer umfassenderen Bedrohungserkennung führt.

Bildquelle: Shutterstock

Bildquelle: Shutterstock

Trotz dieser Vorteile gibt es auch Grenzen und Herausforderungen. KI-Systeme können beispielsweise durch ausgeklügelte Taktiken oder noch nie zuvor gesehene Angriffsarten getäuscht werden. Zudem können sie manchmal legitime Kommunikation fälschlicherweise als Phishing identifizieren (sogenannte Falschpositive).

Menschliche Aufsicht bleibt daher wichtig, um die Effektivität dieser Systeme zu gewährleisten und sicherzustellen, dass verdächtige Aktivitäten korrekt interpretiert und gehandhabt werden. Die Kombination aus maschineller Effizienz und menschlichem Urteilsvermögen bietet den besten Schutz gegen Phishing-Angriffe. Doch Menschen sind anfällig für Fehler-

Sehen wir uns menschliche Schwachstellen also einmal genauer an

Wie ist die menschliche Psyche gestrickt?

Vertrauen und Autorität: Unsere Tendenz, Autoritäten zu vertrauen, kann uns anfällig für Betrügereien machen. Cyberkriminelle nutzen dies aus, indem sie sich als vertrauenswürdige Personen oder Organisationen ausgeben. Eine Anfrage, die scheinbar von einer höheren Führungsebene oder einer bekannten Institution kommt, wird oft nicht in Frage gestellt, was zu unbedachten Offenlegungen vertraulicher Informationen führen kann.

Emotionale Anfälligkeit: Neugier und Angst: Emotionen wie Neugier und Angst sind mächtige Werkzeuge in den Händen von Angreifern. Eine E-Mail, die einen dringenden Alarm auslöst oder eine verlockende Gelegenheit verspricht, kann schnell unüberlegte Handlungen hervorrufen. Der menschliche Impuls, auf solche Situationen sofort zu reagieren, wird oft von Cyberkriminellen gezielt ausgenutzt.

Sozialer Konformitätsdruck: Die Tendenz, dem Verhalten der Mehrheit zu folgen, kann in einem Arbeitsumfeld besonders ausgeprägt sein. Wenn Kollegen oder Vorgesetzte eine bestimmte Handlung vornehmen, kann dies den Druck erhöhen, es ihnen gleichzutun, selbst wenn dies Sicherheitsrisiken birgt.

Hinzu gesellen sich menschliche Fehleinschätzungen und Nachlässigkeit

Aufmerksamkeitsmängel und Ermüdung: In der heutigen schnelllebigen Arbeitswelt sind Aufmerksamkeitsmängel und Ermüdung allgegenwärtig. Dies kann dazu führen, dass wichtige Sicherheitswarnungen übersehen oder ignoriert werden, insbesondere wenn man mit einer Flut von Informationen konfrontiert ist.

Unterschätzung der Sicherheitsrisiken: Ein weit verbreitetes Problem ist das mangelnde Bewusstsein für die Vielfalt und Raffinesse von Cyberangriffen. Viele Menschen glauben fälschlicherweise, dass sie kein wahrscheinliches Ziel für Cyberangriffe sind, was zu einer falschen Sicherheit führt.

Übersehen von Warnsignalen: Selbst wenn Warnhinweise wie ungewöhnliche E-Mail-Adressen oder verdächtige Links vorhanden sind, werden diese oft ignoriert. Dies ist teilweise auf eine Art digitale Sorglosigkeit zurückzuführen, bei der Menschen dazu neigen, digitale Kommunikation als grundsätzlich sicher anzusehen.

Bildquelle: Shutterstock

Bildquelle: Shutterstock

Und ebendiese negativen Eigenschaften können bedauerlicherweise Tür und Tor für digitale Angriffe öffnen. Doch nicht nur in der digitalen Welt droht Ungemach:

Analoge Angriffe auf Arbeitsumgebungen

Dies mag eine verlorene Zugangskarte sein, eine Bürotür, die nicht richtig ins Schloss fällt und dafür sorgt, dass Unbefugte sich rasch und unbemerkt Zutritt verschaffen können. Nun könnten sie sich beispielsweise direkt Zugang zum Serverraum verschaffen oder an einem PC-Arbeitsplatz Schadsoftware ins System einspeisen. Dies gelingt übrigens auch schon, wenn etwa ein USB-Stick gekonnt drapiert wird und von Mitarbeitern nichtsahnend - oder auch aus Neugier - am Arbeitsplatz gesichtet wird; dies kann den Boden für Ransomware-Angriffe und dem Kontrollverlust ganzer Systeme bedeuten.

Was hilft?

- Mitarbeiterschulungen helfen, das Gefahrenbewusstsein zu steigern und zu schärfen

- Pentests (Mitarbeiter bzw. Arbeitsplätze werden gezielt und kontrolliert gewollt angegriffen)

- Sicherheitsüberprüfung bestehender physischer und nicht-physischer Abwehrmaßnahmen hinsichtlich ihrer Wirksamkeit

- Compliance (Mitarbeiter werden zum unbedingten Einhalten bestimmter Verhaltensregeln aufgefordert bzw. verpflichtet)

Wir helfen Ihnen in all diesen Punkten jederzeit gerne weiter und bieten alle erforderlichen Leistungen aus einer Hand an. Wenden Sie sich gerne an uns, wenn Sie das Gefühl haben, dass Ihre Sicherheitsstandards überprüft und auf einem stabilen Fundament ruhen sollte.

Jetzt teilen

Jetzt teilen

- IT-Blog (64)

- Anleitung (36)

- Tutorial (32)

- It-security (25)

- Unternehmens-News (23)

- officesafety (20)

- updates (18)

- Akustik (9)

- DSGVO (9)

- Ransomware (9)

- how-to (9)

- patch (9)

- Ransomware-Hack (8)

- IT-Schulung (7)

- microsoft patch day (7)

- securitybreach (7)

- Installation (6)

- hack (5)

- kommunen (5)

- release (5)

- KRITIS (4)

- Suedwestfalen-IT (4)

- #cloud (3)

- EUHAEV (3)

- Hörakustik (3)

- homeoffice (3)

- EUHA2023 (2)

- Leistungen (2)

- windows11 (2)

- Drucker (1)

- EUHA2024 (1)

- EU_Richtlinie (1)

- Exchange 2016 (1)

- KI (1)

- NIS2 (1)

- Zahnarzt (1)

- Zahnarzt Zahnarztpraxis (1)

- batch (1)

- googlechrome (1)

- printer (1)

- Dezember 2025 (1)

- November 2025 (1)

- Oktober 2025 (1)

- Juli 2025 (2)

- Juni 2025 (2)

- April 2025 (1)

- März 2025 (3)

- Februar 2025 (2)

- Januar 2025 (4)

- Dezember 2024 (1)

- November 2024 (2)

- Oktober 2024 (2)

- September 2024 (1)

- Juli 2024 (1)

- Juni 2024 (1)

- Mai 2024 (5)

- April 2024 (10)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!