Zero Trust- vertraue niemandem!

von Redaktion CSLonz Am 20.07.2023 17:11:32

Zero Trust Strategien: Schützen Sie Ihr Unternehmen vor Insider-Bedrohungen

Die IT-Sicherheitslandschaft ist ständig im Wandel, und ein Ansatz gewinnt immer mehr an Bedeutung: Zero Trust. Die Grundidee ist einfach, aber revolutionär – Vertrauen Sie niemandem. Im heutigen digitalen Zeitalter ist es unerlässlich, proaktive Schutzmaßnahmen gegen alle Arten von Bedrohungen zu ergreifen, insbesondere gegen Insider-Angriffe. In diesem Artikel werfen wir einen genaueren Blick auf Zero Trust Strategien und warum ihre Implementierung ist.

Was ist Zero Trust?

In der IT-Sicherheit bezeichnet Zero Trust eine Strategie, bei der keinem Nutzer blind vertraut wird - unabhängig davon, ob er innerhalb oder außerhalb des Netzwerks agiert. Jeder Zugriffsversuch wird verifiziert, validiert und auf Anomalien überprüft, bevor Zugang gewährt wird. Vereinfacht gesagt bedeutet Zero Trust: "Vertraue niemandem, überprüfe alles".

Warum Zero Trust?

Die heutige Arbeitswelt wird zunehmend digitaler und verteilter. Cloud-Dienste, mobiles Arbeiten und BYOD (Bring Your Own Device) sind nur einige Trends, die die Grenzen des "sicheren" Unternehmensnetzwerks verwischen.

Bildquelle: Shutterstock

Insider-Bedrohungen sind ein weiterer wachsender Schmerzpunkt. Laut einer Studie von Ponemon Institute (2021) betragen die durchschnittlichen Kosten von Insider-Bedrohungen weltweit etwa $11,45 Millionen pro Jahr - eine Steigerung von 31% in den letzten zwei Jahren.

In Deutschland ist die Situation ähnlich besorgniserregend. Eine Studie des Digitalverbands Bitkom ergab, dass im Jahr 2022 zwei Drittel aller deutschen Unternehmen Opfer von Cyber-Angriffen wurden, wobei der Schaden sich auf unglaubliche 223,7 Milliarden Euro belief.

Beispiele aus der Praxis

Ein prominentes Beispiel ist der Fall von Twitter im Jahr 2020. Ein 17-Jähriger konnte sich Zugang zu internen Tools verschaffen und die Konten prominenter Personen, darunter Elon Musk und Barack Obama, übernehmen, um einen Bitcoin-Betrug zu ermöglichen. Die Attacke war möglich, weil der Angreifer die Identität eines Insiders annehmen konnte, was die Verteidigungssysteme von Twitter überlistete.

BIldquelle: Shutterstock

Die Umsetzung von Zero Trust

Die Implementierung von Zero Trust erfordert ein Umdenken in der IT-Sicherheit. Es geht nicht mehr nur darum, das Unternehmensnetzwerk als Ganzes zu schützen, sondern jede einzelne Anwendung und jeden einzelnen Dienst separat abzusichern. Techniken wie Multi-Faktor-Authentifizierung (MFA), Least-Privilege-Access (nur minimal notwendiger Zugriff) und kontinuierliches Monitoring von Sicherheitsprotokollen sind essentiell für einen wirksamen Zero Trust Ansatz.

Das klingt zu abstrakt?

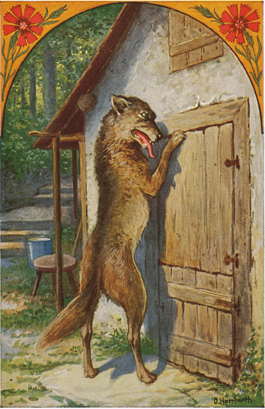

Diese Analogie hilft dabei, die Grundidee einer Zero-Trust-Politik zu skizzieren:

Stellen Sie sich vor, die drei kleinen Schweinchen leben in einer modernen, digitalen Welt. Jedes Schweinchen hat ein eigenes Haus gebaut - eines aus Stroh, eines aus Holz und das dritte aus Stein. In unserer Geschichte repräsentieren diese Häuser verschiedene Systeme in einem Netzwerk.

Der Wolf - der in dieser Geschichte für potenzielle Cyberangriffe steht - klopft an die Tür des Strohhauses und behauptet, er sei das Holzschweinchen, das nach etwas Zucker fragt. Ohne zu überprüfen, wer sich wirklich hinter der Tür befindet, lässt das Strohschweinchen den Wolf herein und - na, Sie wissen, was als nächstes passiert.

Nun, in einer Welt mit Zero-Trust-Prinzipien würde das Strohschweinchen nicht einfach annehmen, dass der Besucher tatsächlich das Holzschweinchen ist, nur weil er behauptet, es zu sein. Stattdessen würde das Strohschweinchen verschiedene Authentifizierungsmethoden verwenden, um sicherzustellen, dass der Besucher tatsächlich ist, wer er vorgibt zu sein. Vielleicht würde es eine Passwortabfrage stellen, biometrische Daten erheben oder einen Zwei-Faktor-Authentifizierungsprozess durchführen.

Das gleiche Prinzip würde auch dann gelten, wenn das Holzschweinchen das Steinschweinchen besucht. Selbst wenn das Steinschweinchen das Holzschweinchen kennt und ihm vertraut, würde es dennoch immer die Identität überprüfen, bevor es Zugang gewährt. Es würde auch sicherstellen, dass das Holzschweinchen nur Zugang zu den Teilen des Hauses erhält, die es für seinen Besuch benötigt - die Küche, um den Zucker zu holen, aber nicht das Schlafzimmer oder das Büro.

In der Zero-Trust-Architektur wird niemandem blind vertraut. Jeder muss seine Identität bestätigen, bevor er Zugang erhält, und bekommt nur den Zugang, den er unbedingt benötigt. So sind die drei kleinen Schweinchen - und Ihr Netzwerk - besser vor dem "bösen Wolf" geschützt.

Fazit

Die Implementierung von Zero Trust ist keine Option mehr - sie ist eine Notwendigkeit. Die Kosten und Risiken, die mit Cyber-Angriffen und Insider-Bedrohungen einhergehen, sind einfach zu hoch, um ignoriert zu werden.

Indem Sie eine proaktive Haltung gegenüber Ihrer IT-Sicherheit einnehmen und in Zero Trust investieren, können Sie nicht nur Ihr Unternehmen schützen, sondern auch dessen Reputation und Zukunft sichern. Beginnen Sie noch heute mit dem Übergang zu Zero Trust und stellen Sie sicher, dass Sie für die Sicherheitsherausforderungen von morgen gerüstet sind.

Kontaktieren Sie uns für die Umsetzung von Zero-Trust-Maßnahmen in Ihrem Unternehmen!

Sie möchten sich gerne noch tiefgreifender über die Schäden durch Vertrauensbrüche in Unternehmen und daraus entstehende wirtschaftliche Schäden belesen? Hier finden Sie eine Untersuchung von IBM und dem Ponemon Institute, welche auch die positiven Effekte einer Zero-Trust-Strategie aufzeigt und Ihnen einen Vergleich darüber liefert, wieviele Unternehmen bereits Zero-Trust implementiert haben oder dies unmittelbar planen.

Viel Spaß beim Lesen und vertrauen Sie niemandem!

Jetzt teilen

Jetzt teilen

- IT-Blog (64)

- Anleitung (36)

- Tutorial (32)

- It-security (25)

- Unternehmens-News (23)

- officesafety (20)

- updates (18)

- Akustik (9)

- DSGVO (9)

- Ransomware (9)

- how-to (9)

- patch (9)

- Ransomware-Hack (8)

- IT-Schulung (7)

- microsoft patch day (7)

- securitybreach (7)

- Installation (6)

- hack (5)

- kommunen (5)

- release (5)

- KRITIS (4)

- Suedwestfalen-IT (4)

- #cloud (3)

- EUHAEV (3)

- Hörakustik (3)

- homeoffice (3)

- EUHA2023 (2)

- Leistungen (2)

- windows11 (2)

- Drucker (1)

- EUHA2024 (1)

- EU_Richtlinie (1)

- Exchange 2016 (1)

- KI (1)

- NIS2 (1)

- Zahnarzt (1)

- Zahnarzt Zahnarztpraxis (1)

- batch (1)

- googlechrome (1)

- printer (1)

- Dezember 2025 (1)

- November 2025 (1)

- Oktober 2025 (1)

- Juli 2025 (2)

- Juni 2025 (2)

- April 2025 (1)

- März 2025 (3)

- Februar 2025 (2)

- Januar 2025 (4)

- Dezember 2024 (1)

- November 2024 (2)

- Oktober 2024 (2)

- September 2024 (1)

- Juli 2024 (1)

- Juni 2024 (1)

- Mai 2024 (5)

- April 2024 (10)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!