Die Cloud: Segen oder gefährliches Einfallstor?

von Redaktion CSLonz Am 16.12.2023 16:57:39

Die rasante Entwicklung der Cloud-Technologie hat die Art und Weise, wie mittelständische Unternehmen funktionieren, revolutioniert. Diese Technologie bietet eine beispiellose Flexibilität und Effizienz, ermöglicht es Unternehmen, schnell auf Marktveränderungen zu reagieren, und bietet zudem Kostenvorteile durch skalierbare IT-Ressourcen. Doch mit diesen Vorteilen gehen auch neue Herausforderungen einher, insbesonders im Bereich der IT-Sicherheit. Datenlecks und Sicherheitsverletzungen können schwerwiegende Folgen haben, weshalb ein tiefgreifendes Verständnis der Cloud und ihrer Risiken für jedes moderne Unternehmen unerlässlich ist. Gemeinsam wollen wir uns ansehen, wie die Cloud Ihr Unternehmen sicher in der digitalen Zukunft ankommen lassen kann ohne Sie dabei Sicherheitsrisiken auszusetzen.

![]()

Bildquelle: Shutterstock

Grundlagen der Cloud-Technologie

Zu Beginn möchten wir uns die zugrundeliegenden technischen Hintergründe ansehen und daraus die Verwendbarkeit bzw. Bedeutung für verschiedene Unternehmenstypen ableiten. Nehmen wir also an, ein Unternehmen möchte seine Kundendaten sicher und zugänglich speichern. In einem solchen Fall bietet sich beispielsweise ein IaaS-Anbieter (IaaS=Infrastructure as a Service) wie Amazon Web Services an, der flexible Speicherkapazitäten und Rechenleistung zur Verfügung stellt, ohne dass das Unternehmen in eigene Server investieren muss. In einem anderen Szenario haben wir ein Entwicklerteam, das eine neue Anwendung bauen möchte: PaaS-Lösungen (PaaS=Platform as a Service) wie Microsoft Azure bieten die notwendige Entwicklungsplattform und Tools, ohne dass das Team sich um die zugrundeliegende Infrastruktur kümmern muss. SaaS (SaaS=Software as a Service) hingegen, wie Google Workspace, bietet Unternehmen eine Reihe von Anwendungen – von E-Mail über Dokumentenmanagement bis hin zu Kalenderfunktionen – alles zugänglich über den Browser, ohne Softwareinstallationen oder Wartungsaufwand. Diese Beispiele illustrieren, wie Cloud-Dienste die IT-Anforderungen moderner Unternehmen vereinfachen und effizienter gestalten, wenn Unternehmen diese für sich zu nutzen lernen.

Bildquelle: Shutterstock

Vorteile der Cloud-Nutzung

Die Nutzung der Cloud bietet für mittelständische Unternehmen zahlreiche Vorteile. Erstens ermöglicht die Skalierbarkeit der Cloud-Dienste eine Anpassung der Ressourcen an den aktuellen Bedarf, ohne hohe Vorabinvestitionen. So kann ein Unternehmen beispielsweise während einer Geschäftsexpansion schnell zusätzliche Serverkapazitäten hinzufügen. Zweitens führt die Effizienz der Cloud zu Kosteneinsparungen, da Unternehmen nur für die tatsächlich genutzten Dienste bezahlen. Ein weiterer Vorteil ist die Verbesserung der Zusammenarbeit und Kommunikation durch Cloud-basierte Tools, die es Teams ermöglichen, ortsunabhängig und in Echtzeit zusammenzuarbeiten. Schließlich fördert die Cloud Innovation, indem sie Unternehmen Zugang zu den neuesten Technologien und Services bietet, ohne dass eine umfangreiche interne IT-Infrastruktur erforderlich ist.

Bildquelle: Shutterstock

Sicherheitsrisiken in der Cloud

Trotz ihrer Vorteile birgt die Cloud-Nutzung auch Sicherheitsrisiken. Ein Hauptanliegen ist der Datenschutz: sensible Unternehmensdaten, die in der Cloud gespeichert werden, können bei unzureichenden Sicherheitsmaßnahmen gefährdet sein. Ein weiteres Risiko sind Zugriffskontrollen – wer darf auf welche Daten zugreifen und wie wird dies überwacht? Auch die Gefahr durch Insider, also Mitarbeiter, die unbefugten Zugriff auf Daten erhalten, darf nicht unterschätzt werden. Zusätzlich können Sicherheitslücken in der Cloud zu Datenlecks und Verlust von Kundenvertrauen führen. Werfen wir einen Blick auf die wichtigsten Bullet-Points:

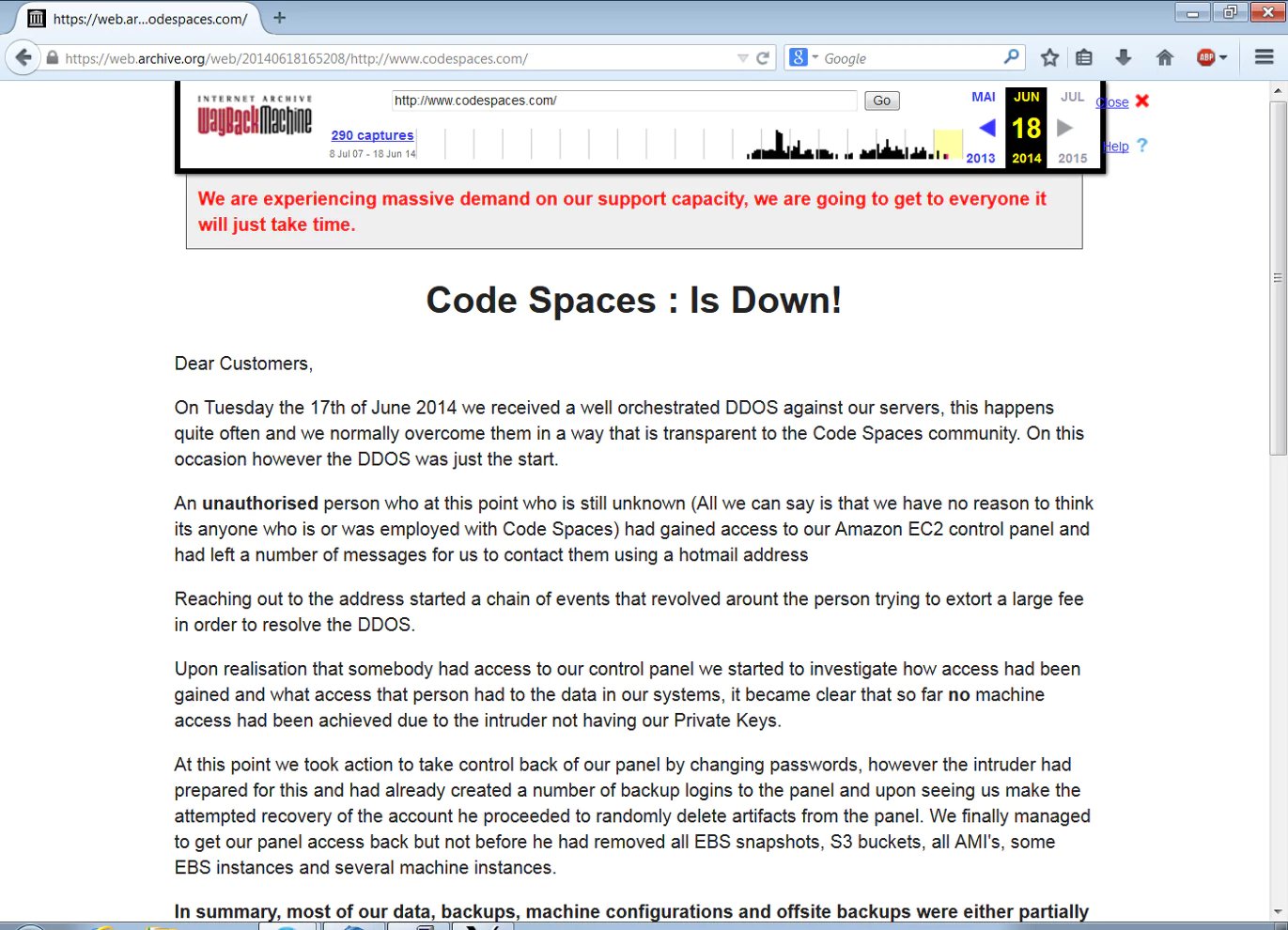

1. Cyberangriffe und Cloud-Ursprung

- Cyberangriffe, die direkt aus der Cloud stammen, stellen eine unmittelbare Gefahr dar. Ein beunruhigendes Beispiel hierfür ist der bereits länger zurückliegende Fall von Code Spaces im Jahr 2014, bei dem ein verheerender Angriff zum Unternehmensaus führte, wie dieser Bericht eindrucksvoll darlegt. Darin heißt es in einem Abschlussstatement des Unternehmens, wonach es nicht mehr in der Lage sei weiterzuarbeiten:

Bildquelle: https://www.heise.de/news/DDoS-Angriff-zwingt-Hosting-Anbieter-Code-Spaces-zum-Aufgeben-2235133.html

2. Datenschutzverletzungen und Datenverlust

- Die Gefahr von Datenlecks aufgrund von Fehlkonfigurationen in der Cloud ist ein kritischer Aspekt der Cloud-Sicherheit. Ein markantes Beispiel ist der Vorfall bei Dropbox im Jahr 2012, bei dem Millionen Nutzerdaten exponiert wurden. Im weiteren Verlauf des Vorfalls wurde vier Jahre später, 2016, bekannt, dass das aufgetretene Datenleck weitaus größere Ausmaße hatte als bislang angenommen worden war: 68 Millionen Passwörter waren nach nun vorliegenden Informationen betroffen. Wie konnte es zu diesem schockierenden Fehler kommen? Dies werden wir weiter unten in einer detaillierten Fallstudie nochmals aufgreifen. So viel sei aber an dieser Stelle verraten: maßgeblich war der Faktor Mensch hier der Wunde Punkt, über den Hacker sich Zugriff verschaffen konnten. Sorgen Sie rechtzeitig vor, sodass Ihr Unternehmen nicht zu den 83% der Unternehmen gehört, welche in 2022 von einem Datenleck betroffen waren- wovon 50% auf Fehlverhalten der Mitarbeiter zurückzuführen waren.

3. Zugriffskontrolle und Insider-Bedrohungen

- Da wir bereits vom "Faktor Mensch" in puncto Schwachstellen der Sicherheitsinfrastruktur sprechen: Mangelnde Zugriffskontrollen können zu Insider-Bedrohungen führen, was ein erhebliches internes Sicherheitsrisiko darstellt. Daher ist es für moderne Unternehmen absolut unumgänglich, sich Gedanken über sinnvolle Regeln zur Freigabe von Zugriffsberechtigungen zu machen und diese Regeln konsequent durchzusetzen und einzuhalten.

4. Sicherheitslücken und Compliance

- Übersehene Sicherheitslücken in der Cloud können zu gravierenden Datenschutzverletzungen führen. Das Beispiel von Equifax im Jahr 2017, bei dem eine Sicherheitslücke ein massives Datenleck verursachte, wird in diesem Artikel eingehend beleuchtet.

5. Effektive Sicherheitsstrategien

- Das Fehlen proaktiver Sicherheitsmaßnahmen kann die Risikoanfälligkeit eines Unternehmens deutlich erhöhen. Wichtige Maßnahmen umfassen die Implementierung von End-to-End-Verschlüsselung, regelmäßige Sicherheitsaudits, fortlaufende Mitarbeiterfortbildungen zu Sicherheitsbewusstsein und die Anwendung von Multi-Faktor-Authentifizierung. Ein realistisches Beispiel wäre ein Unternehmen, das durch die Kombination dieser Maßnahmen einen potenziellen Datenverlust verhindert und dadurch seine Datenintegrität und den Schutz der Kundeninformationen sicherstellt. Um beispielsweise Sicherheitsrisiken durch schwache Passwörter zu minimieren, ist die Nutzung eines Passwortmanagement-Systems wie LastPass eine hervorragende Lösung. Dieses ermöglicht zugleich die Vergabe von - und Kontrolle über Freigaben und reduziert so Sicherheitsrisiken durch Insider. Hierüber haben wir bereits in der Vergangenheit berichtet und machen damit in unserem Arbeitsalltag durchweg positive Erfahrungen.

Bildquelle: Shutterstock

Vertiefende Fallstudien

Um einmal im Detail zu beleuchten wie bereits kleine Fehler schwerwiegende Folgen nach sich ziehen können, möchten wir ein Schlaglicht auf einige prominente Fälle werfen in denen -bewusst oder unbewusst- Schwachstellen entstanden sind, die in der weiteren Entwicklung immense Schäden verursacht haben.

1. Fallstudie: US Bank Capital One Datenschutzverletzung (2019)

Bildquelle: https://www.mybanktracker.com/checking/reviews/compare-us-bank-capital-one-bank-152272

- Eine ehemalige AWS (Amazon Webservices)-Mitarbeiterin nutzte eine Fehlkonfiguration in der Cloud-Infrastruktur von Capital One aus, um auf persönliche Daten von über 100 Millionen Kunden zuzugreifen. Dies umfasste: "die bei derlei Anträgen "routinemäßig" gesammelten Daten, 'einschließlich Namen, Adressen, Postleitzahlen, Telefonnummern, E-Mail-Adressen, Geburtsdaten und selbst gemeldetes Einkommen', erklärt die Bank in einer Stellungnahme". Nachzulesen ist dies im Detail in diesem Bericht

- Auswirkungen: Dieser Vorfall führte zu ernsthaften Bedenken hinsichtlich der Cloud-Sicherheit und brachte Diskussionen über verbesserte Sicherheitsmaßnahmen und Protokolle in Gang.

2. Fallstudie: Adobe Creative Cloud Datenleck (2019)

Bildquelle: https://fundk24.de/software/adobe-cloud/adobe-creative-cloud-team-abo-gov-1-monate

- Unzureichend gesicherte Elasticsearch-Datenbank führte zur Exposition von etwa 7,5 Millionen Adobe-Kundenkonten. Diese Datensätze sind etwa eine Woche lang öffentlich einsehbar gewesen, was in der Regel die Grundlage für Spam und gezielte Phishing-Angriffe bildet.

- Auswirkungen: Adobe musste seine Sicherheitsprotokolle überarbeiten und die Kommunikation mit den betroffenen Kunden verbessern.

3. Fallstudie: Dropbox-Data-Breach (2012)

Bildquelle: https://www.maclife.de/news/dropbox-macht-wetransfer-100114247.html#PhotoSwipe1702664229698

Wir kommen an dieser Stelle auf die oben erwähnte Sicherheitsschwachstelle bei Dropbox zurück, auf die wir nun näher eingehen möchten. Wie konnte es dazu kommen, dass über 68 Millionen Nutzerpasswörter geleaked werden konnten? Dieser Vorfall setzt sich aus einer Mischung aus oben genannten Verfehlungen zusammen, denn im Fall von Dropbox hat ein Mitarbeiter für seine private Internetnutzung identische Passwörter für mehrere Konten bzw. Dienstleistungen genutzt und konnte so gehackt werden (Schwachstelle Passwortsicherheit/Compliance).

Damit stand der betroffene Mitarbeiter nicht alleine da: Laut Dropbox-Recherchen erbeuteten die Angreifer bei anderen Webdiensten zahlreiche Passwörter, die sie dann ebenfalls bei Dropbox ausprobierten; in Fällen, in denen Nutzer ein-und dasselbe Passwort sowohl für verschiedene Webdienste als auch für Dropbox verwendeten, konnten sich die Hacker natürlich unberechtigt Zugriff verschaffen. Auf diese Weise gelang es den Angreifern Zugriff auf das Arbeitskonto des Dropbox-Mitarbeiters zu erlangen, auf welchem sich ein Ordner "Projektunterlagen mit E-Mail-Adressen von Nutzern" (Schwachstelle Compliance/Zugriffskontrolle) befand.

Diese Datensätze öffneten nunmehr Tür-und Tor für sehr gezielte Phishing-Angriffe, in welchen die Hacker Bezug auf Dropbox nehmen konnten, um so ihre Erfolgsquote zu erhöhen. Was also zunächst als recht breit angesetzter Angriff begonnen hatte, ist durch Nachlässigkeit des Unternehmens Dropbox in allen oben genannten Bullet-Points recht bald zu einer gezielten und spezialisierten Attacke geworden. Heutzutage sehen wir verstärkt eine Vielzahl technisch höherentwickelter Angriffe, in denen Unternehmen direkt mit Ransomware oder über Zero-Days-Exploits angegriffen werden- was durch künstliche Intelligenz vereinfacht wird und sich rasend schnell weiterentwickelt.

Diese Angriffe der nächsten Generation bedeuten jedoch nicht, dass Fälle wie der hier geschilderte Datenskandal bei Dropbox nicht mehr vorkämen oder für Hacker nicht mehr interessant wären: im Gegenteil, es gehört nach wie vor zum kleinen Einmaleins und ist durch den Siegeszug künstlicher Intelligenzen noch sehr viel effizienter geworden. Umso wichtiger ist es für Nutzerinnen und Nutzer, sich unbedingt und jederzeit an die grundlegenden "Spielregeln" der IT-Sicherheit zu halten. Aus diesem Grund möchten wir Ihnen als Leser einmal mehr unsere Best Practices für Cloud-Sicherheit an die Hand geben:

Bildquelle: Shutterstock

Best Practices für Cloud-Sicherheit

1. Implementierung von Zero-Trust-Segmentierung

- Eine Schlüsselstrategie zur Minimierung von Risiken ist die Zero-Trust-Segmentierung. Diese Sicherheitsphilosophie basiert auf dem Prinzip "Vertraue niemandem, überprüfe alles". Es bedeutet, dass jedes Element innerhalb des Netzwerks, egal ob intern oder extern, als potenzielle Bedrohung angesehen und entsprechend kontrolliert wird.

- Zero-Trust-Modelle verwenden strenge Identitätsüberprüfung, Mikrosegmentierung und kontinuierliche Überwachung, um den Zugriff auf Netzwerkressourcen zu regeln und Datensicherheit zu gewährleisten.

2. Einsatz fortgeschrittener Sicherheitstools - Der Einsatz von fortschrittlichen Sicherheitstools ist ein weiterer wichtiger Aspekt. Dazu gehören Tools für die Bedrohungserkennung und -reaktion, Verschlüsselungstechniken und regelmäßige Sicherheitsaudits.

- Beispiele für solche Tools sind Intrusion Detection Systeme (IDS), Intrusion Prevention Systeme (IPS), Data Loss Prevention (DLP) Software und fortgeschrittene Firewalls.

3. Regelmäßige Schulungen und Bewusstseinsbildung - Mitarbeiter spielen eine entscheidende Rolle in der IT-Sicherheit. Regelmäßige Schulungen und Bewusstseinsbildung über die aktuellen Bedrohungen und Best Practices in der Cloud-Sicherheit sind unerlässlich.

- Diese Schulungen sollten Themen wie Phishing-Angriffe, sichere Passwortpraktiken und die Bedeutung der Datenverschlüsselung umfassen.

4. Kontinuierliche Überwachung und Bewertung - Ein kontinuierliches Überwachungs- und Bewertungssystem ist entscheidend, um Schwachstellen zu identifizieren und zeitnah zu adressieren.

- Tools und Prozesse, die eine Echtzeitüberwachung des Netzwerkverkehrs und der Systemaktivitäten ermöglichen, helfen dabei, ungewöhnliche Aktivitäten schnell zu erkennen und darauf zu reagieren.

5. Richtlinien zur Zugriffskontrolle und Identitätsmanagement - Starke Richtlinien zur Zugriffskontrolle und zum Identitätsmanagement stellen sicher, dass nur berechtigte Personen Zugang zu sensiblen Daten und Systemen haben.

- Die Implementierung von Multi-Faktor-Authentifizierung, die Verwaltung von Benutzerberechtigungen und die Überprüfung von Zugriffsprotokollen sind wichtige Maßnahmen in diesem Bereich.

Bildquelle: Shutterstock

Erkenntnis und Folgerungen

In unserer zunehmend vernetzten, hybriden Arbeitswelt ist das Arbeiten mit einer Cloud in vielen Feldern die unerlässliche Triebfeder für den wirtschaftlichen Erfolg und die Wettbewerbsfähigkeit sowie Weiterentwicklung vieler Unternehmen. Damit aus diesem zweischneidigen Schwert kein Dolch wird, der gegen das eigene Unternehmen (oder Privatperson) eingesetzt werden kann, ist es von größter Bedeutung, die oben genannten Best Practices zu beherzigen und im Bereich der IT-Sicherheit nicht zu sparen. Die Datenlage zur Cloudnutzung legt nahe, dass diese inzwischen weitverbreitet ist und 98% der Nutzer sensible Daten in der Cloud speichern, Daraus ergibt sich direkt, dass ein Angriff die betriebliche Sicherheit treffen würde. Die Ironie steckt darin, dass dennoch 42% der Angriffe in Deutschland auf die Cloud zurückzuführen sind, während 60% der Befragten jedoch angeben, sich darüber bewusst zu sein, dass ihre Cloudnutzung unsicher und unzureichend geschützt sein könnte. Diese Diskrepanz in Gefahrenbewusstsein einerseits und mangelndem Aktivismus andererseits gilt es zu überwinden. Sie, als Leser oder Leserin dieses Blog, sind bereits einen Schritt in die richtige Richtung gegangen. Kommen Sie gerne jederzeit auf uns zu, wenn Sie sich unsicher fühlen, Beratung oder eine sichere Implementierung der Cloud brauchen. Denn Vorsorge ist immer günstiger als die Schäden zu beheben.

Bleiben Sie sicher!

Sie nutzen Cloud und wissen nicht, ob diese korrekt und sicher konfiguriert wurde? Dann sind wir Ihr Ansprechpartner, der sich hier mit entsprechenden Tests Ihrer Cloud annimmt.

Jetzt teilen

Jetzt teilen

- IT-Blog (64)

- Anleitung (36)

- Tutorial (32)

- It-security (25)

- Unternehmens-News (23)

- officesafety (20)

- updates (18)

- Akustik (9)

- DSGVO (9)

- Ransomware (9)

- how-to (9)

- patch (9)

- Ransomware-Hack (8)

- IT-Schulung (7)

- microsoft patch day (7)

- securitybreach (7)

- Installation (6)

- hack (5)

- kommunen (5)

- release (5)

- KRITIS (4)

- Suedwestfalen-IT (4)

- #cloud (3)

- EUHAEV (3)

- Hörakustik (3)

- homeoffice (3)

- EUHA2023 (2)

- Leistungen (2)

- windows11 (2)

- Drucker (1)

- EUHA2024 (1)

- EU_Richtlinie (1)

- Exchange 2016 (1)

- KI (1)

- NIS2 (1)

- Zahnarzt (1)

- Zahnarzt Zahnarztpraxis (1)

- batch (1)

- googlechrome (1)

- printer (1)

- Dezember 2025 (1)

- November 2025 (1)

- Oktober 2025 (1)

- Juli 2025 (2)

- Juni 2025 (2)

- April 2025 (1)

- März 2025 (3)

- Februar 2025 (2)

- Januar 2025 (4)

- Dezember 2024 (1)

- November 2024 (2)

- Oktober 2024 (2)

- September 2024 (1)

- Juli 2024 (1)

- Juni 2024 (1)

- Mai 2024 (5)

- April 2024 (10)

- März 2024 (4)

- Februar 2024 (8)

- Januar 2024 (4)

- Dezember 2023 (7)

- November 2023 (6)

- Oktober 2023 (3)

- September 2023 (1)

- August 2023 (5)

- Juli 2023 (3)

- Juni 2023 (2)

- Mai 2023 (2)

- April 2023 (2)

- März 2023 (1)

- Februar 2023 (2)

- Januar 2023 (3)

- Dezember 2022 (1)

- Oktober 2022 (2)

- August 2022 (1)

- Juni 2022 (1)

- April 2022 (1)

- Januar 2022 (1)

- November 2021 (1)

- September 2021 (1)

- August 2021 (1)

- April 2021 (1)

- März 2021 (2)

- Januar 2021 (3)

- Dezember 2020 (4)

- November 2020 (1)

- Oktober 2020 (2)

- September 2020 (2)

- August 2020 (1)

Bisher keine Kommentare

Sag uns, was du denkst!